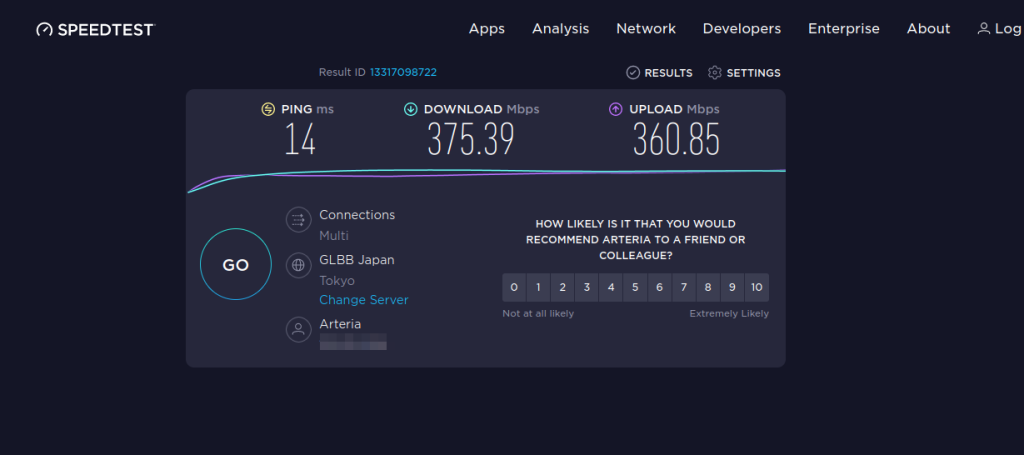

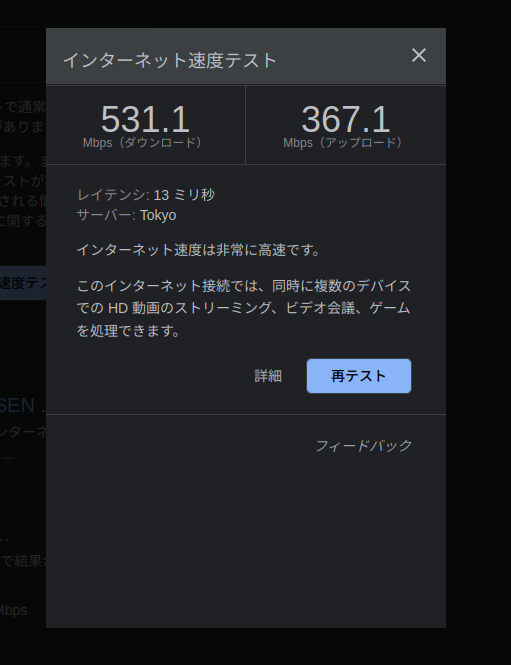

FortiGateのFOS7.2以上で接続できることを確認しています。公式設定手順書はFOS7.2のものとなっているとおりFシリーズはもちろん対応しています。従来のEシリーズはFOS7.2以上にアップデートできる機種の場合に利用できます。これはDDNSのBASIC認証機能がFOS7.2未満には存在しないための制限となります。弊社ではFortiGate 60E をFOS7.2にアップデートし接続確認しました。IPv4のスピードテストでもフレッツネクスト隼回線で上下500Mbps程度の、RTX830と同程度の速度が得られており実用的です。その後FortiGate 60Fと200FをFOS7.4でも接続確認しました。下位モデルのFortiGate 50EはFOS6.2までのため設定できません。

WebGUIでIPoE系の接続設定はありませんので、すべてコンソールから行います。

フレッツのIPoE回線にはFortiGate社の公式手順書はRA方式で対応しています。弊社の実機検証でもDHCP-pd方式には対応していないと考えておりますので、FortiGateには必ずRA方式で接続できるように回線構成を組んでください。

具体的には以下の環境で接続できることを確認しています。一つ注意いただく点として光クロス回線はひかり電話契約がなくてもDHCP-pd方式になっていますのでHGW(ホームゲートウェイ)をあいだにはさんでRA方式に変換させるために光クロス回線は必ずHGWをレンタル契約が必要です。

・フレッツ光ネクスト ファミリーとビジネス ひかり電話契約なし回線 : ONU>FortiGate直結

・フレッツ光ネクスト ファミリーとビジネス ひかり電話契約あり回線 : ONU>HGW>FortiGate

・フレッツ光クロス(10G) ひかり電話契約ありなし回線とも : ONU>HGW>FortiGate

回線にクロスパスのIPv6を開通させてください。

回線IDとアクセスキーを用意して、ルータの型番とともにびわこインターネットにお申し込みください。回線IDとアクセスキーは、フレッツ光ネクストの開通時に封筒でご自宅に届いている書類をご覧ください。 お手元に見当たらない場合はNTT116番にお電話して回線IDとアクセスキーの再送を依頼します。(手元に書類がない場合でも回線お名義と設置場所ご住所から開通することもできます。)

弊社で登録処理をすると、回線でクロスパスのIPv6が開通します。

回線にFortiGateのWAN1ポートを接続します。

光ネクストではひかり電話契約がない時はONUに、ひかり電話契約があるときはホームゲートウェイのLAN側ポートに。光クロス(10G)ではひかり電話契約のありなしにかかわらずホームゲートウェイのLAN側ポートに、FortiGateのWAN1ポートを接続します。

コンソールから設定します

FortiGateは初期デフォルトでは次のようになっています。初回ログイン時にパスワードを変更するよう案内されます。

IP:192.168.1.99 DHCPサーバ有効

ID/PASS:admin/なし

sshターミナルログインするか、TeraTermなどを使ってシリアルケーブルでログインして、次の内容をそのままコピペします。WebGUIのコンソールでも大丈夫です。

ほぼアルテリアネットワークの公式手順のとおりです。

WAN1 インターフェースの IPv6 の設定

HGWの配下にFortiGateを設置する場合でかつHGWでDHCPv4サーバが有効な場合は以下のとおりset mode staticも設定します。これはデフォルトでset mode dhcpとなっているのでwan1インタフェースがHGWからIPアドレスを受け取ってしまうためです。

弊社で検証中に、HGWに接続した状態でset mode static と入力するときに、DHCPで受け取っていたと思われるIPアドレスが、自動的に set ip 192.168.1.2 255.255.255.0 と追加されてしまいましたので、ここではunset ip も合わせて入力することをおすすめします。 あとでWEB-GUIからwan1インタフェースを確認してIPアドレスが0.0.0.0となっていれば正解です。コンソールからなら diagnose ip address でlist でIPアドレスを確認できます。

config system interface

edit wan1

set mode static

unset ip

config ipv6

set dhcp6-information-request enable

set autoconf enable

set unique-autoconf-addr enable

end

next

endトンネルインターフェースの有効化(DDNS設定)

ここが最も注意する点です。<>内は開通時に弊社からユーザに通知する内容に置き換えます。<>は不要です。

注意1 set update-url の途中 [IP6]となっている箇所は、IPv6でDDNS認証するという意味なので、このまま[IP6]でコピペしてください。

config system vne-tunnel

set status enable

set interface wan1

set mode fixed-ip

set ipv4-address <IPv4グローバルアドレス> <サブネットマスク>

set br <Tunneldestinationアドレス>

set update-url <DDNSアップデート先URL>?d=<FQDN>&p=<DDNS パスワード>&a=[IP6]&u=<DDNS ID>

set http-username <Basic 認証ID>

set http-password <Basic 認証パスワード>

end注意2 set update-url の途中 DDNSアップデート先URL>?d=<FQDN にある「?」はコピペ入力ができませんので次のようにして入力してください。

1.まず前半の

set update-url <DDNSアップデート先URL>

をコピペします。

2.Ctr-V としてから「?」を入力します。「?」がFortiGateはコンソールの制御文字として認識され、ただ「?」キーを押しただけでは入力できないためです。

3.そして後半の

d=<FQDN>&p=<DDNS パスワード>&a=[IP6]&u=<DDNS ID>

をコピペします。

入力が終わったら、show として上記内容が間違いなく入力されたか確認してください。

システムが使用するDNSサーバのデフォルトを削除

標準ではFortinet社のDNSが使われますが、NTT網から受け取ったDNSサーバを使用する必要があるので削除します。

config system dns

unset primary

unset secondary

end必要ならプロキシDNSサーバを有効にします

一般的なブロードバンドルータのように、FortiGate自身をDNSサーバとして社内LANに使用させる場合です。

config system dns-server

edit internal

next

endDHCPサーバで配布するDNSを指定します

FortiGate自身を使わせたい場合

config system dhcp server

edit 1

set dns-service local

next

endGoogleDNSを使わせたい場合

config system dhcp server

edit 1

set dns-server1 8.8.8.8

set dns-server1 8.8.4.4

next

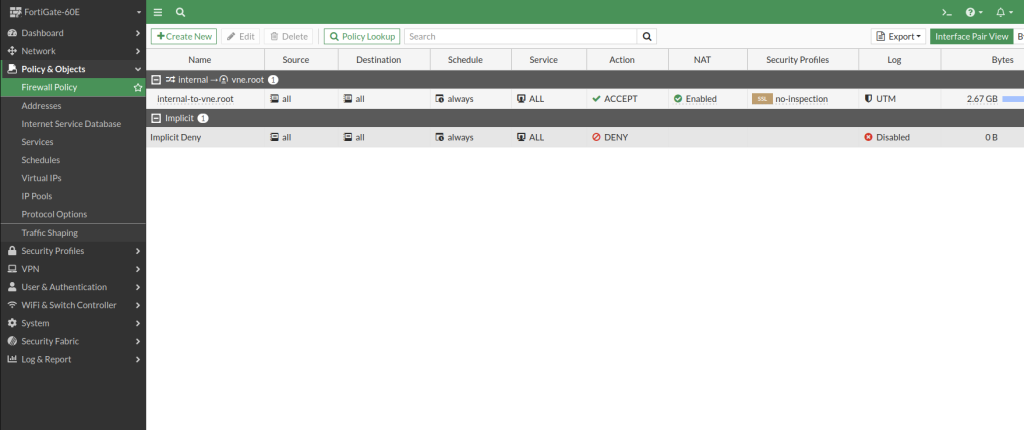

endIPv4ポリシー

config firewall policy

edit 1

set name internal-to-vne.root

set srcintf internal

set dstintf vne.root

set srcaddr all

set dstaddr all

set action accept

set schedule always

set service ALL

set tcp-mss-sender 1420

set tcp-mss-receiver 1420

set nat enable

next

endデフォルトルート

作成したトンネルをデフォルトルートにします。

config route static

edit 1

set device vne.root

next

endほか

この設定例では社内LANにIPv6アドレスを配布していません。ビジネス用途ではセキュリティ面や管理面からIPv6アドレスを使わないことが多いかと思います。アルテリア・ネットワークの公式手順書PDFには、社内LANに配布する追加設定が紹介されていますので、必要な場合は参照してください。

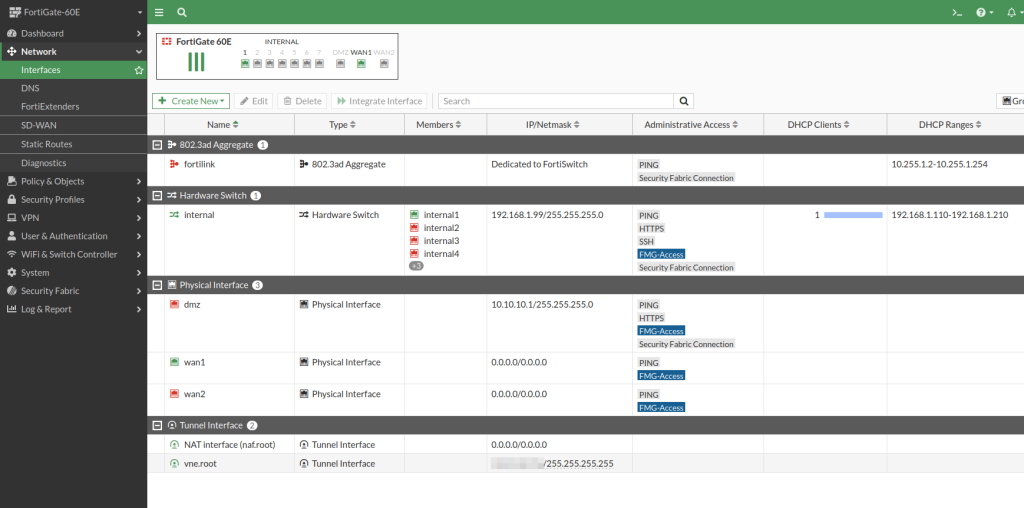

ここまですべてコンソールからコマンドで設定しましたが、GUIで見るとこのように設定されています。機種はFortiGate 60EでFOS7.2です。このあと事業所様にあわせて必要な設定を追加していくことになります。表示を日本語にしたりタイムゾーンを日本に変更すると良いかと思います。

動作確認

IPv6アドレス確認

diagnose ipv6 address listDDNSアップデート確認

diagnose test application vned 1トンネル確認

diagnose ipv6 ipv6-tunnel listping確認

exec ping 8.8.8.8接続テスト

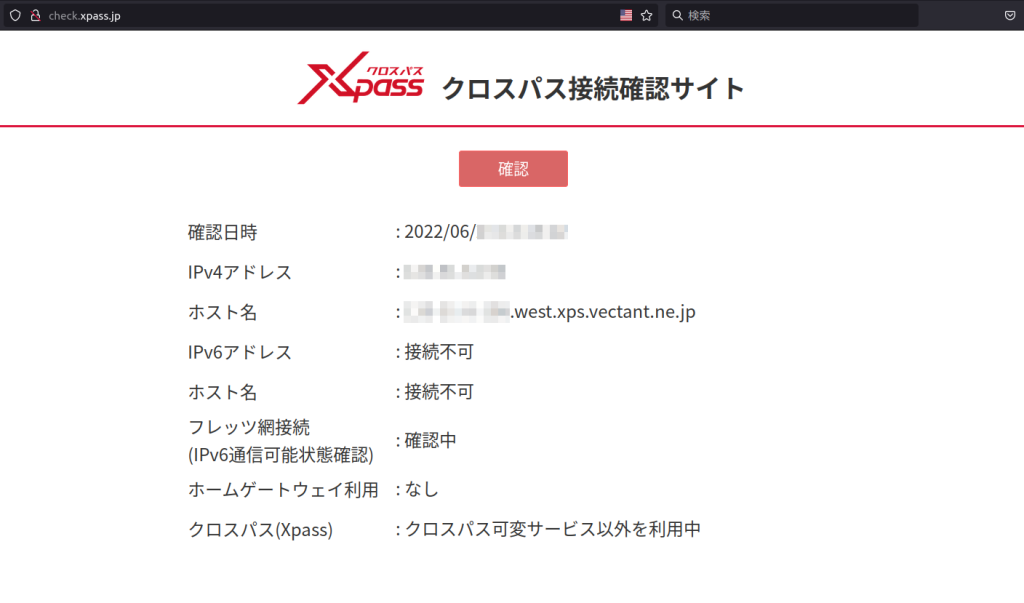

こちらのページにアクセスして確認していただけます。IPv4アドレスの次の行のホスト名に、****.west.xps.vectant.ne.jp または ****.east.xps.vectant.ne.jp と表示されればOKです。今回FortiGateではIPv6アドレスをPC端末に配布しない設定をしていますので、IPv6アドレスは「接続不可」となっていますが正常な状態です。

ネクスト隼回線でこの程度の速度は出ているようです。